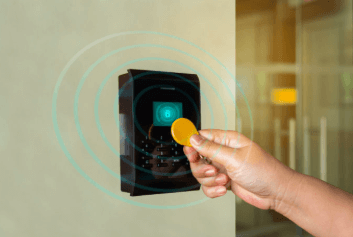

Instalacje kontroli dostępu

Instalacje kontroli dostępu są obecnie szeroko wykorzystywanym narzędziem utrzymania bezpieczeństwa.

1 . Skontaktuj się z nami

Napisz do nas email lub zadzwoń i powiedz nam jakie są twoje potrzeby lub zadaj nam pytania w kwestii kontroli dostępu.

2. Wizja lokalna

Obejrzymy obiekt i zapoznamy się z potrzebami klienta. Doradzimy najlepsze rozwiązania względem państwa potrzeb.

3. Wycena

Sporządzamy dla państwa wycenę i podpisujemy umowę.

4 . Realizacja

Wykonujemy instalacje zgodnie z planem ustalonym z klientem.